Одесса цру Qiwi SpaceX путин Шойгу Гаага Москва обсе длиннопост политика Украина Россия мус ЗАЭС Хроники танка застрявшего в цирке

Развитие радиотехники и средств перехвата чужих трансляций шли всегда рука об руку. Подслушать, что происходит в эфире у противника, было разумным желанием любой армии. Но появление новых видов радиотехники, не связанных с передачей информации – радиолокаторов – толкнуло разведки мира к новой необычной задаче: перехвату сигналов вражеских радаров. Задача эта, сколь простая в теории, столь сложная на практике, привела к нескольким неординарным решениям, о которых сегодня и пойдёт речь.

В 1947 году, после реорганизации американского разведсообщества, впервые в истории США техническая разведка была оформлена в отдельное направление – SIGNT (разведка сигналов). При этом внутри SIGINT выделялись три основных вида деятельности:

COMINT — коммуникационная разведка, связанная с перехватом, расшифровкой и анализом зарубежных коммуникаций, осуществлялась преимущественно Агентством Национальной Безопасности (АНБ);

ELINT -радиоэлектронная разведка, связанная с перехватом и анализом сигналов связи между радиоэлектронными средствами, например, радиолокационных и других сигналов;

TELINT — телеметрическая разведка, как правило, получаемая из сбора и анализа телеметрии и прочих неголосовых коммуникационных передач, осуществлялась в основном ЦРУ.

Все три направления были связаны с перехватом вражеских коммуникаций, но далеко не все из них могли похвастаться значительными успехами. Пока перехваты COMINT обеспечивали разведку свежими данными о СССР и их союзниках, сказать того же про ELINT и TELINT в начале 50-х было сложно. Оба направления были критически зависимы от близости к источникам сигналов – в основном им требовалась прямая видимость объекта изучения для перехвата, что в большинстве случаев было невозможно. Из-за околонулевого выхлопа подразделения, занятые в ELINT/TELINT, были хронически недофинансированы. Кроме того, добавляли проблем и постоянные войны между ЦРУ и АНБ за контроль над обоими направлениями. В ЦРУ отношение к программам ELINT/TELINT было скорее отрицательное, но отдавать в руки АНБ даже очевидный чемодан без ручки агентство не хотело, не только из-за престижа и финансирования, но и из-за всё более мрачных отчётов от аналитиков после полётов самолётов-разведчиков U-2 над СССР.

Оставаясь вне досягаемости советского ПВО, U-2 мог снимать все районы, которые желало увидеть командование. Но каждый новый полёт приносил всё больше опасений: на самолётах стояла пассивная система фиксации облучения радаром, которая всё чаще отмечала, что самолёт был засечён. Частота срабатываний устройства говорила о том, что советское ПВО увеличивало плотность радарного покрытия, а это уже пугало Пентагон. Все планы ядерной войны США строились на массированном применении бомбардировочной авиации с ядерными бомбами на борту. Шансы на успех такой миссии зависели от плотности советской ПВО и её возможностей засечь угрозу. К концу 50-х стало очевидно, что советская ПВО достигла такой плотности радарного покрытия, что шанс проскочить через него у бомбардировщиков был крайне мал, если не знать слепых пятен в зонах покрытия.

Эти соображения привели к активизации в 1959 году работ ЦРУ — начались попытки узнать хоть что-то о советских радарах. Для успеха в войне требовалось знать параметры работы радаров, чтобы предусмотреть компенсирующие меры. Но ни перехваты сообщений, ни более классические методы шпионажа не позволяли выудить ни крупицы полезной информации. Тупик, единственным выходом из которого было обратиться ко всеми забытой и забитой ELINT. Кроме того, было и ещё одно соображение, заставившее ЦРУ начать поиски: проект нового самолёта-разведчика OXCART (позднее ставший А-12). Его создатели намеревались сделать самолёт как можно более радиолокационно незаметным, для чего требовалось рассеивать или поглощать большую часть сигнала радара и отражать обратно лишь его меньшую часть, тем самым уменьшая размеры объекта на экране оператора. Но провернуть такой трюк можно было только тонко просчитав элементы конструкции под существующие параметры советских радаров. Без нового самолёта разведывательные полёты над СССР грозили для американских лётчиков в ближайшее время превратиться в игру на выбывание, а лишаться столь ценного источника информации ЦРУ не могло.

Проблему перехвата сигналов радаров до 1959 года ELINT решала двумя довольно простыми методами:

1) Вывод приёмника на расстояние прямой видимости радара и фиксация его сигналов. Метод с сомнительной эффективностью: так незаметно установить приёмную аппаратуру где-то на пути сигнала радара и в прямой его видимости было проблематично. А так как использовались обычные передвижные радары, то большинство таких перехватов были скорее случайными, нежели результатом спланированной операции. Например, именно таким образом специалистам ELINT в Западном Берлине удалось случайно перехватить в 1959 году сигнал РЛС советского комплекса ПВО С-75.

Решение проблем обоих методов стало приоритетным в работе специалистов ELINT. Первый прорыв в этом направлении связан с Юджином Потитом. До прихода в ЦРУ он работал в BellTelephoneLaboratories в Нью-Джерси и участвовал в испытаниях ракет на мысе Канаверал. Ознакомившись с существующими проблемами перехвата сигналов РЛС, он вспомнил, как во время испытания баллистической ракеты «Тор» радар на мысе Рэй (почти в 3 тысячах километров от мыса Канаверал) случайно поймал сигнал от радара, расположенного в 1500 километров, за горизонтом от мыса Канаверал. В ходе разбирательства выяснилось, что сигнал был отражён от корпуса ракеты.

Идея, высказанная Потитом, была проста: а что если наводить свои радары на советские ракеты по их радиомаякам и ловить отражённые от их корпусов сигналы советских РЛС? С учётом того, что на дворе у нас начало космической эры, и ракеты взлетают чуть ли не каждую неделю, ЦРУ дало одобрение на разработку оборудования для перехвата. Система получила название MELODY (Потиту просто нравилось это слово). Уже в следующем году установка была перевезена в Северный Иран и установлена на берегу Каспийского моря, как можно ближе к советским ракетным полигонам. Идея себя полностью окупила: с помощью установки удалось поймать сигналы всех советских радаров в радиусе 1500 километров.

Вторая идея, оказавшаяся прорывной, была в основе своей противоположна первой: чтобы поймать сигнал советского радара, надо не ловить его, а просто заставить его облучить тебя. При облучении радаром самолёта мощность его сигнала не будет столь сильно рассеяна, как при отражении, а значит, для считывания его параметров понадобится оборудование гораздо меньшего размера. На U-2, конечно, такие установки не поместятся, а вот на транспортники C-97 вполне. Установки получили название PPMS – система измерения мощности и развёртки. Самолёты с установленным оборудованием PPMS летали как вдоль границ СССР, так и внутри его зоны ПВО по «берлинскому коридору». Благодаря этим полётам удалось уточнить зоны покрытия советских радаров и установить, что радарное покрытие достаточно плотное даже на небольших высотах. Минусом метода было то, что оборудование из-за высоких требований к весу и компактности не позволяло с достаточной точностью считывать сигналы. Тем не менее сама программа была успешной, но результаты этих полётов военных совершенно не обнадёживали.

Что система MELODY, что PPMS позволяли лишь одним глазком заглянуть за линию границы, но каких-то внятных данных о радарном покрытии внутренних районов они дать не могли. Тем более, что фоторазведка с U2 установила строительство в глубине территории СССР нового крупного радарного комплекса в районе ракетного полигона Сары-Шаган (Балхашская РЛС), названного разведчиками «Курятник» (HenHouse). Размеры этого радара делали его самым мощным радаром СССР. При этом американцы могли только догадываться об их точном числе, расположении и характеристиках. Требовался срочно новый прорыв, и им стала Луна.

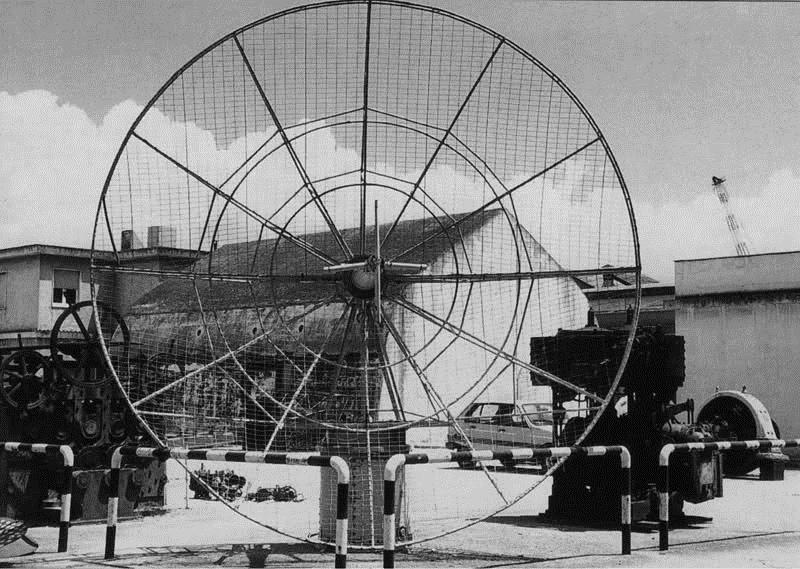

Свойства Луны как отражателя радиосигналов интересовали учёных ещё в начале ХХ века. Столь близкий и столь таинственный спутник Земли манил своими загадками, но очень понемногу расставался с ними. А радиоволны, казались довольно простым способом достучаться до Луны. Проблема была в том, что отражённый от Луны сигнал был в миллионы раз слабее, чем испускаемый источником. Чтобы уловить такой, нужны были приёмники огромных размеров, на что не было ни денег, ни технических возможностей, потому все попытки экспериментов, начатые в 20-х годах, давали посредственный результат. Развитие радиолокации во время войны сделало возможным в теории такие исследования. Ещё в ходе войны американский флот столкнулся с тем, что иногда его радары фиксировали паразитные сигналы, которые определялись как радары, работавшие в Азии или Европе. Озадаченные таким явлением, инженеры начали рассматривать возможность перехвата сигналов радаров (совершенно независимо от проектов ЦРУ, прошу отметить). В 1948 году инженер Джеймс Трекслер, работавший в Исследовательской лаборатории флота (NRL), впервые предложил использовать Луну, как отражатель для поиска сигналов советских радаров. В отличие от случая отражения от ионосферы, Луна, двигаясь относительно Земли, могла отражать сигналы радаров, рассеянных на большей площади вследствие изменения углов отражения. Этим значительно увеличивалась зона возможного обзора РЛС перехвата. ВМС США одобрили эту идею, назвав проект PAMOR (PassiveMoonRelay).

Построенная в 1949 году установка из двух антенн на площадке BluePlains служила для отработки самой концепции, подтвердив возможность засекания отражённого от Луны сигнала. А в 1950 началось строительство более мощной антенны в Стамп-Нек, штат Мэриленд, на пристройке к заводу ВМФ по производству ракетного топлива IndianHead. К сожалению, о каких-либо успешных перехватах сигналов советских радаров в этот период информации нет. Но опыты с отражением сигналов от Луны натолкнули инженеров флота на совершенно иное использование установок – связь с удалёнными загоризонтными объектами. Проект получил название CommunicationMoonRelay. В отличие от попыток поймать сигнал РЛС для связи через «отскок» от Луны, можно было специально подобрать такие параметры сигнала, чтобы он минимально рассеивался при отражении от поверхности спутника Земли. В итоге изысканий удалось создать довольно компактную (по сравнению с предыдущими антеннами) систему из 10 кВт источника 300 МГц и морского радара SK-2 со всего лишь 16-футовой параболической антенной. 27 ноября 1957 года был осуществлён первый успешный сеанс связи на расстоянии больше 1000 км, а в 1961 впервые была осуществлена связь берег-корабль. После чего ВМФ в течение пары лет ввёл систему в строй, и до конца 1960-х она активно использовалась флотом, пока не была заменена спутниковой связью.

Тем не менее и проект PAMOR заброшен не был. В 1959 году Трекслер пришёл к выводу, что существующие антенны не могут удовлетворить нужды для лунного перехвата сигналов, а требуется новая 600-футовая антенна, которая точно будет эффективна для перехвата. Проект такой антенны оценивался в 60 миллионов долларов, но в процессе проектирования и обоснования затрат в Конгрессе общая сумма проекта выросла до безумных 300 миллионов долларов (в нынешних ценах это около 3 млрд. долларов). Таких денег на программу с сомнительной эффективностью Конгресс выделять не хотел от слова совсем, и ВМФ пришлось в 1962 «урезать осетра» до стандартной 150-футовой антенны. Из-за этого проект PAMOR забуксовал. В ЦРУ с интересом следили за работами флотских, эксперименты с отражением сигналов от Луны заинтересовали и специалистов ELINT, которые начали просчитывать варианты использования существующих массивов антенн для такого метода без необходимости строить новые объекты. Так был создан проект Moonbounce («Лунный отскок») ELINT.

Как уже указывалось выше, лунный перехват был очень сложной задачей. Кроме того, что сигнал, отражённый от Луны, приходил сильно ослабленным, существовали и другие сложности, препятствовавшие их поимке. Главной проблемой было время наблюдения Луны. Для перехвата сигнала от радара должно было выполняться сразу два условия:

1) Луна должна быть одновременно видна, как радару-источнику, так и приёмнику;

2) Сигнал радара источника должен хотя бы на мгновение попасть в поверхность Луны, и часть его отразиться в сторону радара-приёмника.

Одновременное выполнение этих условий было чрезвычайно редким. Так, для объекта в Сары-Шаган полное время наблюдения с помощью «лунного отскока» в случае размещения детектора в Пало-Альто, Калифорния — всего 38 часов в год (для сравнения всего в году 8760 часов). Но это если предполагать, что радар имеет сектор обзора в 360 градусов. Реальный радар в Сары-Шаган (РЛС типа «Днестр») имел поле обзора всего в 32 градуса, что снижало время наблюдения цели до 18 часов в год. Но даже эти 18 часов на практике были малореальными, так как радар работает далеко не всё время.

Ещё одна проблема была связана с использованием уже имеющихся РЛС: 150-футовая параболическая антенна РЛС на базе NRL в Чесапикском заливе на восточном побережье и точно такая же антенна в Стэнфордском университете, Пало-Альто, западное побережье. ВМФ потерпели неудачу в своём проекте по причине того, что пытались ловить вообще любой отражённый сигнал, но специалисты ЦРУ считали куда более актуальным заниматься поиском конкретного типа сигнала конкретной частоты. Настройка на определённую частоту позволяла повысить чувствительность и тем самым увеличить шансы на успех. Оставалась одна проблема: частота «Курятника» была совершенно неизвестна.

Но ELINT на этот раз помог случай. В 1962 году случайно был перехвачен отражённый сигнал РЛС от ионизированного облака после советского ядерного испытания. Сигнал был сильно смазан и искажён, но его анализ позволил определить, что это с высокой долей вероятности был«Курятник». После этого перехвата инженеры начали проводить подстройку параметров радаров под параметры «Курятника», благодаря чему уже в 1964 году удалось осуществить первый перехват его отражённого от Луны сигнала на базе в Чесапике, а в 1965 году этого же добились и в Пало-Альто. В обоих случаях перехватывались сигналы именно Балхашской РЛС, так как её положение специалисты ЦРУ знали и ориентировались на неё.

Советская надгоризонтная радиолокационная станция Днестр, предназначенная для систем контроля космического пространства. Снимок со спутника-шпиона США, 1967 гНо в процессе наблюдения за Луной, благодаря её движению относительно Земли, стали возможны и перехваты других аналогичных РЛС, благодаря чему ЦРУ сумело установить приблизительные локации их расположения на территории СССР. Подспудную помощь в процессе перехвата оказал тот занятный факт, что советские радары примерно на полчаса в день были нацелены исключительно на Луну в режиме отслеживания (постоянный сигнал, а не импульсный, как в режиме поиска), вероятно, просто в качестве практического упражнения для расчётов. Анализ самих сигналов, позволил ЦРУ сделать выводы о том, что «Курятник» был чрезвычайно продвинутой разработкой. Во-первых, радар имел режим «расширенного спектра», когда спектр сигнала менялся либо для увеличения его дальности, либо разрешающей способности. Во-вторых, сканирующая система радара имела не только режим поиска и слежения за целью, но и комбинированный, способный одновременно искать и отслеживать несколько целей, что подразумевало продвинутую компьютеризацию системы. В-третьих, пиковая мощь радара была оценена в 25 МВт, что делало его одним из самых мощных радаров в мире.

Точно также команда ELINT сумела определить параметры работы и расположение другого типа радаров – П-14 «Лена» (названных ЦРУ TallKing), которые начали развёртываться в одно время с «Днестрами». Для ВВС все полученные ELINT данные были очередным мрачным предвестником изменения концепции войны. А вот для ЦРУ, и особенно для ELINT, это была абсолютная победа: «Лунный отскок» дал такие данные о радарах врага, которые не могли предоставить ни одна из других разведывательных программ.

Источники

1) Frank Elliot «Moon Bounce Elint» (Сайт архива ЦРУ: https://www.cia.gov/readingroom/)

2) Gene Poteat «Stealth, Countermeasures, and ELINT, 1960-1975» (Сайта рхива ЦРУ: https://www.cia.gov/readingroom/)

3) David K. van Keuren «Moon in Their Eyes: Moon Communication Relay at the Naval Research Laboratory, 1951-1962» (Сайт истории НАСА: history.nasa.gov)

4) From the Sea to the Stars: A Chronicle of the U.S. Navy's Space and Space-related Activities, 1944-2009 (National Security archive: nsarchive2.gwu.edu)

5) Wyman H. Packard «A Century of U.S. Naval Intelligence» (Google books)

6) Jeffrey T. Richelson «The Wizards Of Langley: Inside The Cia's Directorate Of Science And Technology»

___________________________________________________

Автор: Владимир Герасименко

28 мая 1998 года на засекреченном военном полигоне у города Чагай в Пакистане группа из двух десятков военных и гражданских кричали Аллах-Акбар и поздравляли друг друга с успехом. Среди ликующих выделялся высокий немолодой мужчина с орлиным взором, которого чествовали как героя. Для него это был грандиозный финал почти 30-летнего пути, это был триумф – триумф его воли и амбиций. Именно он – Абдул Кадыр Хан подарил ядерную бомбу Пакистану! 6 лет спустя Хан будет лишён всех своих постов и арестован за торговлю ядерными секретами. В этой истории будет всё, что вы любите – шпионаж, некомпетентность, политические сделки, преступления и много-много фраз [ЦРУ отрицает это]. Поэтому присаживайтесь поудобнее – нас ждёт путешествие длинною в 30 лет.

Как и у любой другой истории, корни у нашей уходят в тьму веков, но поворотным моментом для всех её героев стал 1971 год. Тогда, после индийского вмешательства в бангладешское восстание, Пакистан потерпел унизительнейшее поражение в войне – потерял половину собственной территории, ставшей независимым Бангладеш. Военно-политическому руководству Пакистана стало ясно, что в следующей войне с Индией – а в её возможности никто не сомневался – Пакистан ждёт ещё больший позор: противопоставить людским и материальным ресурсам Индии пакам было просто нечего. Единственный способ обеспечить безопасность Пакистана и нивелировать военное превосходство Индии в тот момент виделся лишь в создании собственного ядерного арсенала. Что интересно, мысль эта посетила ещё одного человека, находившегося за полмира от Исламабада – молодого инженера Абдул Кадыр Хана.

И так продолжалось почти 10 лет, пока в 1999 году ЦРУ, пытаясь понять откуда у Ирана технологии для обогащения урана, случайно по наводке немцев не вышли на Тиннера и его сыновей. Завербовав их, американцы получили просто вал информации, который их обескуражил. Оказалось, что это Хан продал Ирану центрифуги для обогащения урана, что он же продавал оборудование и материалы для атомных проектов Северной Кореи и Ливии. Но ещё большим шоком было попадание в руки ЦРУшников в 2003 году информации о которой их информаторы (случайно ли?) умолчали(!) – по ним выходило, что ЦРУ недооценивало масштаб сети Хана, и тот продавал оборудование ещё и кому-то на сторону. Из вариантов «кому» самым невинным была Саудовская Аравия, но в уме держали Аль-Каиду. В итоге лишь в 2004 году ЦРУ и МИ-6 после 20 лет работы по сети Хана сумели наконец собрать достаточно данных, чтобы прикрыть всю сеть [ЦРУ отрицает, что знало о сети Хана до 1998 года]. Причём, что забавно, прикрыли сеть Хана вовсе не из-за этого, а потому что после скандала с подделкой разведданных о ядерном оружии в Ираке, ЦРУ нужна была хоть какая-то победа.

И вот парадокс – по сути за создание крупнейшей сети по торговле ядерными секретами никто так и не ответил, кроме информаторов ЦРУ - Тиннеров. Хан отделался домашним арестом и самоличным признанием по телевидению - всё же он был героем Пакистана, и его нельзя было сажать в тюрьму. Многие поставщики отделались лёгким испугом, так как «мы не знали кому идёт товар, мы просто выполняли контракт». И только Тиннерам за нарушение законов Швейцарии пришлось присесть, даже, не смотря на жесточайшее давление ЦРУ и уничтожение более 3 миллионов уличающих Тиннеров документов [ЦРУ отрицает это], американцы так и не смогли защитить своих агентов от швейцарской фемиды. Вот такое вот преступление без наказания. Между прочим, до сих пор кое-где всплывают документы, распространявшиеся сетью Хана, и кто знает, где они могут всплыть ещё.

_____________________________________________________________________________________

Американцам вообще очень сильно повезло, что они сумели выйти на семейство Тиннеров в 2001 году. Эти люди стояли во главе контрабандной сети Хана и имели доступ к многим её секретам. Первым на удочку ЦРУ попался младший сын Тиннера – Урс. Он был неплохим инженером, но в сети Хана выполнял задания уровня «подай-принеси». Естественно, никакого признания за выполнение довольно простых, но ответственных заданий он не получал, что и стало крючком, за который уцепился вербовщик ЦРУ – парню просто дали цель и позитивное подкрепление за следование к ней. Ничего сверхъестественного, но Урс с этого момента будет абсолютно лоялен ЦРУ. Когда в середине 90-х Хан захотел организовать сборку центрифуг в Дубае, чтобы поставлять своим заказчикам уже готовые машинокомплекты, Урс стал формальным учредителем подставной конторы, через которую предстояло вести дела. Но в ходе организации предприятия стало очевидно, что в Дубае не хватает квалифицированных рабочих, а выписывать их из-за границы дорого и может привлечь лишнее внимание. Тогда бизнес был перенесён в Малайзию, где на базе завода, производившего ранее конструкции для нефтегазовой сферы, было организовано производство центрифуг. Причём на этот раз Хан, вероятно, после уговоров старшего Тиннера, назначил Урса контролировать размножение чертежей для передачи работникам.

ЦРУшники были вне себя от радости, когда поняли, что Урс имеет почти прямой доступ к чертежам Хана. Благодаря этому они получили полный комплект документов на новейшие центрифуги, усовершенствованные пакистанцами, а также информацию по многим другим аспектам ядерной программы Пакистана, наработки по которой и продавал Хан. Главной заботой ЦРУ в этот момент было не столько вскрыть всю сеть Хана, сколько замедлить атомные проекты его клиентов – Ирана и Ливии, а в идеальном случае вообще их сорвать. Конечно же одним из первых пришедших в голову вариантов, был такой – просто разбомбить площадки заводов и физически устранить Хана и всех его приспешников, но это была очень “грязная” с точки зрения политических последствий операция. И тогда в ходе мозгового штурма родился план как не только замедлить работы иранцев и ливийцев, но и полностью дискредитировать их в глазах руководства этих стран. ЦРУ привлекло к анализу чертежей, добытых Тиннером, специалистов из военного ядерного центра Ок-Ридж, которые, проанализировав их, дали рекомендации, как можно внести малозаметные изменения в чертежи, чтобы они привели к поломкам оборудования.

Взяв комплект документации, специалисты-атомщики, внесли несколько сотен незначительных изменений: где уменьшили толщину стенок, где поменяли размеры технологических отверстий или трубок, где сделали лишние выточки. Газовые центрифуги – чрезвычайно сложные объекты, вращающиеся на скорости в тысячи оборотов в секунду (тут не ошибка, именно в секунду), из-за чего требования к точности выполнения деталей огромны. Зачем вообще столь большая скорость вращения? Чтобы отделить более тяжёлые атомы изотопа Уран-238 от более лёгких Уран-235. Внесённые же изменения должны были привести к выходу из строя центрифуг через несколько недель или месяцев из-за нарушения баланса и разрушения ключевых элементов конструкции. Причём в худшем расчётном случае, пошедшие в разнос центрифуги, должны были не только разрушиться сами, но и разрушить весь каскад центрифуг на фабрике. Если бы речь шла о производстве центрифуг на специализированном заводе, то такие изменения в документации довольно быстро обнаружились бы, но на руку агентам ЦРУ играл тот факт, что никто на малазийском предприятии кроме 3-4 человек Хана не знал, что в реальности они производят. А из этих 3-4 человек именно Урс был ответственен за работу с чертежами. Поэтому Тиннер мог потихоньку подменять одни чертежи на другие – рабочие не задавали вопросов, когда что-то в процессе менялось, так как считали, что так и нужно.

Была лишь одна проблема – ЦРУ не могло знать сколько испорченного оборудования отправится в Иран, а сколько в Ливию, а потому даже примерно оценить время, когда данная диверсия станет критической для атомных проектов стран, было невозможно. Поэтому оставалось только ждать, надеясь, что вскоре количество испорченных центрифуг станет критическим. Но в проведение операции вмешался злой рок, а именно вторжение в Ирак в 2003, когда на ЦРУ обрушился вал критики за враньё, относительно наличия ядерного оружия у Саддама. ЦРУ срочно нужна была какая-то победа, чтобы хотя бы на время смягчить медийный удар, и сеть Хана оказалась как раз такой лёгкой победой.

_____________________________________________________________________________________

Думали это все истории про ЦРУ и ядерную программу Ирана?

В феврале 2000 в почтовый ящик посольства Ирана в Вене неизвестный положил пухлый пакет с бумагами. Внутри пакета лежала записка, в которой некий русский учёный, бежавший из страны, предлагал иранцам купить у него схемы ядерной бомбы, украденные им из ядерного центра в Арзамас-16. Чтобы доказать, что товар настоящий, русский приложил схему советского инициатора ядерной реакции ТВА-480 – это устройство запускает ядерную реакцию в бомбе и является её ключевым компонентом, самостоятельную разработку которого освоили лишь несколько стран. Получение пакета вызвало настоящий переполох в посольстве. АНБ, прослушивающее телефонные линии посольства, зафиксировало значительный рост коммуникаций с Тегераном и изменение расписания нескольких чиновников, часть из которых вскоре отбыли в Иран. Отчёты об этом легли на стол руководителя операции «Мерлин» – это был успех. Иранцы заглотили наживку и, если даже они не выйдут на связь с русским, то уже достаточно и переданных чертежей.

В 90-е главной заботой ЦРУ стало недопущение появления у недружественных режимов ядерного оружия. Американцы ещё с 80-х знали, что иранцы ведут свой ядерный проект. Знали, что они через контрабандистскую сеть Абдул Кадыр Хана закупают оборудование для неё, но совершенно не имели представления о её масштабах и прогрессе. Оцените всю тщету положения ЦРУ хотя бы по тому факту, что нередко ключевую информацию о прогрессе иранских ядерщиков ЦРУ узнавало не от своих агентов в стране, а из пресс-конференций иранских диссидентов в Нью-Йорке. В теории в Иране действовала как минимум одна фабрика по обогащению урана. В теории у иранцев была схема ядерного заряда, купленного у Кадыр Хана, аналогичного тому, что он продал Северной Корее. В теории ядерной бомбы у них ещё не было, но в перспективе от 1 до 20 лет будет. Можно было, конечно, нанести удар по площадке с помощью израильской авиации, но для этого требовалось выявить все ядерные объекты внутри Ирана, а у ЦРУ не было таких сведений. Тогда что? Ждать и молиться, что иранцы напортачат? А может быть, самим им в этом помочь? С этой мысли и началась разработка операции «Мерлин».

Операция родилась, как переосмысление многих других подобных операций холодной войны. Промышленный шпионаж был одной из важных для обеих сторон задач, и кража чертежей, с последующим производством по ним тестовых образцов для оценки оружия врага, не была чем-то необычным. Поэтому обе стороны всегда стремились не только не допустить попадания в руки врага чертежей своих вооружений, но и нередко сливали специально испорченные, дабы ввести в заблуждение относительно реальных характеристик или и вовсе заставить потратить кучу денег на реализацию совершенно нерабочей концепции. А последнее было именно тем, что и требовалось ЦРУ. Задумка операции была, в сущности, простой – слить иранцам тщательно испорченные чертежи ядерной бомбы, но так их подредактировать, чтобы иранцы не смогли понять, что бомба по данному проекту просто не взорвалась бы. Это позволило бы полностью дискредитировать иранских учёных и заставить режим аятолл отказаться от их услуг (бросить в тюрьму или повесить, как саботажников), отбросив атомный проект на годы назад.

Отличный план, надёжный, как швейцарские часы. Но передавать чертежи американской бомбы было преступлением, за которое сесть могут уже ЦРУшники. Как же хорошо, что ещё в 1992 году была запущена Программа совместного уменьшения угрозы (CTR), в рамках которой в бывших советских закрытых атомных городах появились представители научных лабораторий США, которые помогали советским учёным в реализации мирных проектов. Ну… точнее они помогали советским учёным перебраться в США, прихватив с собой как можно больше атомных секретов. Правда за всей этой операцией стоял довольно логичный и понятный мотив – американцы покупали учёных, которых в иной ситуации могли перекупить иранцы, ливийцы или северокорейцы. Ну а то, что они с собой забирали ещё и кое-какие секреты своей родины – то лишь бонус, приятный и небесполезный. Вот об одном таком комплекте чертежей и вспомнили в ЦРУ.

К работе были привлечены специалисты Лос-Аламосской лаборатории, той самой, где разрабатывались первые ядерные бомбы США. Специалисты-атомщики внесли в схемы десятки изменений, обнаружить которые могли только высококлассные специалисты. Ключевым элементом всего плана был тот самый блок ТВА-480, без которого бомба вообще не заработала бы. Поэтому его и передавали первым, чтобы в случае срыва по той или иной причине передачи остального комплекта, у иранцев остались чертежи этого компонента. Осталось только найти подсадного продавца. В этом случае тоже решили обратиться к одному из перебежчиков по программе CTR, его имя, к сожалению, неизвестно. Он не имел никакого отношения к разработке ТВА-480, но работал в Арзамасе-16 и после переезда в США нигде не был засвечен. Идеальный кандидат. От него требовалось всего лишь сделать вид, что он только сбежал из России и хочет добыть себе стартовый капитал для новой жизни.

В конце января 2000 года в Сан-Франциско, где проживал русский, приехали трое ЦРУшников с целью уговорить его участвовать в плане. Мотивов сопротивляться у русского особо не было. ЦРУ и так платило ему 5000 долларов ежегодно только за то, чтобы он молчал в тряпочку о своей бывшей работе. А тут ему ещё и предлагали 60 тысяч вечнозелёных за то, чтобы он просто съездил в Вену и передал иранцам чертежи. Был, конечно, нюанс – чтобы русский случайно не проболтался об истинных целях операции его решили использовать втёмную, поэтому ЦРУшники клялись и божились, что у иранцев уже есть чертежи ядерной бомбы, и вся суть операции в том, чтобы выявить иранских ядерных специалистов, которые должны будут с ним встретиться. Всё просто. Вот только русский какого-то чёрта полез в пакет с чертежами и стал их рассматривать, а потом вскрикнул : «Парни, тут ошибка в чертеже!». Никто вообще не предполагал, что чёртов русский разберёт чертёж. Тут бы ЦРУшникам или объяснить русскому истинный план, или вообще свернуть операцию. Но агенты решили продолжить игру и просто сказали: «Всё с чертежами ОК. Верни их в конверт и больше не доставай».

Стоит ли пояснять, с каким странными ощущениями русский летел в Вену. Он знал, что чертежи были с ошибками, он знал, что успех миссии зависит от того, поверят ли иранцы в подлинность чертежей. И он вообще не понимал самоуверенность ЦРУшников. В итоге, после прилёта в Вену, русский засел за чертежи и за ночь нашёл все ошибки в них и подробно расписал в отдельной записке, где они и как их устранить. После чего вложил эту записку в пакет вместе с остальными документами. Я бы хотел поглядеть на лицо куратора операции в ЦРУ, в тот момент, когда ему на стол среди сообщений об успехе положили маленькую докладную записку русского, где тот с радостью сообщает, что исправил все косяки и теперь иранцы точно поверят в подлинность чертежей. Это был оглушительный провал – ЦРУ само дало иранцам в руки одну из ключевых технологий для разработки ядерной бомбы.

Операцию постарались как можно быстрее замести “под ковёр”. И если бы это были более инклюзивные времена, то никто, вероятно, и не узнал бы о просёре. Но в 2006 году в продажу выходит книга американского журналиста Джеймсa Райзена - «State of War», где тот со слов неназванного источника в ЦРУ рассказывает и об операции «Мерлин», и многих других неудачах ЦРУ. Когда в Лэнгли прочитали эту книгу, то стали рыть носом землю, так как некий работник спецслужбы слил журналисту такие секреты, выход которых за пределы организации не планировался вообще никогда, так как уж больно много людей могли потом отправиться на нары. Сначала пытались надавить на журналиста, но тот заявил, что лучше отсидит в тюрьме, чем сдаст информатора. Тогда ЦРУшники прошлись по всей цепочке и нашли тех, кто имел доступ к информации и мог её сдать. Так и вышли на Стерлинга, Джеффри Стерлинга.

____________________________

Автор: Владимир Герасименко

Что-то в последнее время мы слышали из СМИ только о предполагаемых провалах разведки РФ, пора вспомнить и о том, как ошибалось ЦРУ.

Провалы разведок не всегда громки, часто дело спускается “на тормозах” — общественность не посвящают в суть событий, в неведении остаются и семьи погибших агентов. Самый громкий шпионский скандал того периода - вирус STUXNET, о нем я писал в своей первой статье. Но параллельно с этой блистательной операцией ЦРУ и UNIT 8200, у ЦРУ случился не менее “блистательный” провал.

Провал — о котором предупреждали.

Провал — который основывался на высоких технологиях и нововведениях ЦРУ.

Только сейчас, в конце 2020 года, появилось достаточно сведений из источников в правительстве и силовых ведомствах США о тех событиях.

В 2009 году администрация Обамы открыто заявила, что знает об Иранском секретном заводе по обогащению Урана в Натанзе. В Иране немедленно началась “охота на кротов” - пытались выйти на любых возможных информаторов и иностранных агентов.

В 2010 году в рамках этой охоты Иранской разведкой был завербован двойной агент ЦРУ, который обратил внимание персов на используемую систему связи. Выглядела она как набор безобидных с виду сайтов, через которых информаторы могли общаться со своими кураторами удаленно, без организации личных встреч. Рискованные личные встречи были больше не нужны, а для каждого информатора был свой сайт, казалось бы, все хорошо? Нет.

Идея этой системы была разработана во время боевых действий на Ближнем Востоке.

Она НЕ предназначалась для долгосрочного использования. НЕ была создана для того, чтобы противостоять мало-мальски компетентной контрразведке, особенно контрразведке Ирана. По сути, эта система были лишь временным решением, если не “одноразовым”. Но нет ничего более постоянного, чем временное.

Да, ей было легко пользоваться, ее было легко развернуть, но удобство и безопасность — всегда на разных полюсах. Не существует удобного, незаметного и надежного способа связи с источниками во враждебной среде.

Иранцы очень скоро поняли, что все, созданные ЦРУ сайты, похожи. Все они индексировались Google и во всех из них содержались уникальные строки…

Одного поиска по такой строке в Google Advanced Search позволял обнаружить ВСЕ сайты данной системы связи. Robots.txt? Полностью уникальные сайты? Вычистить их хотя бы из дружественного гугла? И так сойдет!

Обнаружив все сайты связи ЦРУ, Иран без труда отследил их посетителей.

И, к 2011 году, все участники данной сети оказались “под колпаком”. ЦРУ начало процедуру экстренной эвакуации, но десятки агентов все же были казнены или получили длительные тюремные сроки.

Сразу после этого начались аресты агентов ЦРУ в Китае, где…. использовалась точно такая же система связи! И вот совпадение: именно в это время на высоком уровне был объявлен “обмен данными по киберпроблемам” между Китаем, Ираном и РФ. Данный союз был разработан в противовес разведке США и их партнерам альянса Five Eyes.

Официальные лица США также считают, что китайские чиновники впоследствии поделились информацией о своем проникновении в секретную систему связи ЦРУ со своими российскими коллегами.

Но в отличие от Китая и Ирана, в РФ получилось “сдержать удар” в первую очередь потому, что компрометация сети произошла позднее, чем в Китае и Иране. Агенты ЦРУ в РФ быстро скорректировали свои связи с источниками. К тому же, особенности операций ЦРУ в России исторически были изолированы от остальной части агентства, что, вероятно, помогло минимизировать ущерб.

О небезопасности системы в целом?

Или хотя бы о том, что часть сайтов уже обнаружены?

Сразу после предательства двойного агента израильская разведка дала понять ЦРУ, что Иран, вероятно, идентифицировал некоторые из сайтов. ЦРУ не обратило на это внимание.

В 2008 году Джон Рейди, сотрудник подрядчика ЦРУ, задачей которого было управление агентами ЦРУ в Иране, забил тревогу о возможном массовом провале в системе связи с источниками. Его никто не услышал.

В 2010 году Рейди предупреждал о частичной компрометацииы, которая в будущем и затронет всю инфраструктуру сайтов ЦРУ. Он заметил аномалии в поведении источников, они неожиданно перестали выходить на связь и, по его мнению, 70% операций с источниками уже были скомпрометированы. После его заявлений, Рейди был отстранен от субподрядов ЦРУ, но из-за сложной процедуры защиты информаторов он остался работать.

В течении 2010 и 2011 года компрометация системы связи расширялась и Рейди сообщил об этом, а уже к ноябрю 2011 был уволен якобы из-за "конфликта интересов". За то, что он поддерживал собственный бизнес в параллель с работой. Хотя сам Рейди считал, что ему так "отплатили" за разоблачение. ЦРУ и в этот раз не услышало — дело было "спущено на тормозах".

Таким образом эта элементарная система Интернет-связи:

Созданная на время боевых действий — использовалась вне их.

Созданная для ближнего Востока — использовалась по всему миру.

Уязвимая перед контрразведкой — с ней и столкнулась.

Расследование Конгресса началось лишь после массовых арестов в Иране и Китае. До этого момента могли быть спасены десятки жизней агентов и информаторов.

Этот провал поставил под сомнение надежность "высокотехнологичных" способов связи с информаторами, ведь ранее считалось, что высокие технологии решают все проблемы связи. Это оказалось не так, и олдскульные разведчики — фанаты “отметок мелом”, закладок и передачи конвертов через мусорки — это припомнили. Мы же можем припомнить блютус-камень в Москве от разведки Великобритании =) (Но это совсем другая история)

Главная же проблема США в том, что ответственные за это так и не были до сих пор привлечены к ответственности.

Конгресс ничего не сделал с виновными, а значит урок не был выучен.

___________________________________

Автор: 4biddenWorld

Воодушевить автора на новые статьи о хакерстве и ИБ в целом:

Яндекс.Деньги или карта 5599 0050 0855 7253

Об этом свидетельствуют файлы, обнаруженные на компьютере бен Ладена в Абботтабаде, Пакистан. 1 ноября ЦРУ опубликовало около полумиллона документов, найденных на его ПК. Помимо личного дневника, переписки и видеороликов, сотрудники агентства также нашли библиотеку видеоигр и аниме.

Бен Ладен или тот, кто пользовался его компьютером, предпочитал эмуляторы игровых приставок и аркадных автоматов, а также хранил небольшую коллекцию скриншотов из игр. В списке присутствуют New Super Mario Bros, Animal Crossing: Wild World, а также игры по аниме Naruto, Bleach и Dragon Ball. На снимках также можно найти ретро-игры вроде Sunset Riders и Street Fighter.

Помимо этого, на жёстком диске хранился анимационный фильм Final Fantasy VII: Advent Children и первый сезон Devil May Cry. Для защиты ПК от вредоносных программ бен Ладен использовал пиратскую копию «Касперского».

Усама бен Ладен был убит в ходе спецоперации американских военных 2 мая 2011 года.

Отличный комментарий!